Cyberbezpieczeństwo. Brzmi dumnie, patetycznie i wzniośle. Do niedawna głównie dotyczyło rządów państw czy wielkich korporacji, które całkiem często padały łupem hakerów czy wręcz instytucji. Te instytucje generowały zysk, wyłudzają dane chronione (niewystarczająco) i wymuszając zapłatę okupu. Oczywiście sam przelew wcale nie oznaczał jednoznacznie zwrotu danych. Taki rodzaj wyłudzania będzie trwał w najlepsze. Z drugiej strony mamy jednak do czynienia z cyberbezpieczeństwem związanym z polityką zagraniczną. Chciałbym tutaj napisać o sieci energetycznej, elektrowniach, oczyszczalniach czy stacjach uzdatniania wody… ale muszę napisać o Facebooku, Instagramie czy TikToku. Mam głęboką nadzieję, że to jest w 100% podyktowane tym, że po prostu bezpieczeństwo strategicznych części infrastruktury jest zapewnione przez rząd.

EWOLUCJA BEZPIECZEŃSTWA

W 2018 roku podpisano ustawę o cyberbezpieczeństwie i powołano instytucję, która za ten właśnie rodzaj bezpieczeństwa odpowiada – NASK CSIRT (Computer Security Incident Response Team czyli zespół reagowania na incydenty bezpieczeństwa komputerowego tłum. red.).

Na mocy ustawy rolę CSIRT poziomu krajowego przyjęły na siebie Agencja Bezpieczeństwa Wewnętrznego (CSIRT GOV), NASK – Państwowy Instytut Badawczy (CSIRT NASK) oraz resort obrony narodowej (CSIRT MON). Współpracują one ze sobą oraz z organami właściwymi do spraw cyberbezpieczeństwa. Razem zapewniają spójny i kompletny system zarządzania ryzykiem na poziomie krajowym, realizując zadania na rzecz przeciwdziałania zagrożeniom cyberbezpieczeństwa o charakterze ponad sektorowym i transgranicznym, a także zapewniając koordynację obsługi zgłoszonych incydentów. Podmioty wchodzące w skład krajowego systemu cyberbezpieczeństwa tworzą system pozwalający na podejmowanie różnorodnych i skutecznych działań zarówno przeciwdziałających zagrożeniom, jak i zapewniających efektywne reagowanie w przypadku ich pojawienia się (źródło: nask.pl).

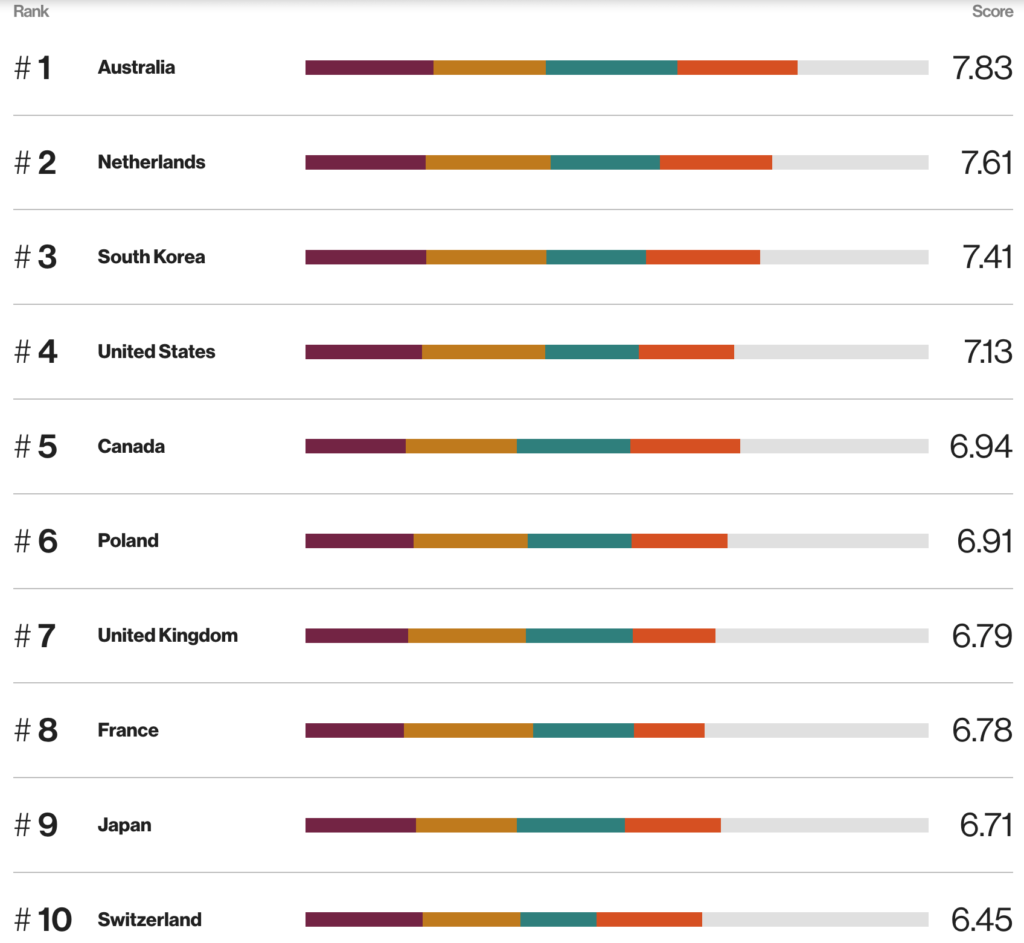

Czy mówiłem, że będzie patetycznie? Ale co najważniejsze, to wcale nie jest bez powodu. Polska zajęła 6. miejsce w rankingu przygotowanym przez MIT, dotyczącym cyberbezpieczeństwa. Co prawda ranking został przygotowany dla państw grupy G20 z wyłączeniem Rosji oraz włączeniem Polski, ale tak czy inaczej, wyprzedziliśmy w tym rankingu Japonię, Chiny czy Wielką Brytanię. Możemy więc założyć, że jesteśmy przygotowani na ataki państw agresorów na infrastrukturę krytyczną, ale czy to wystarczy?

ROSNĄCY BIZNES

Według raportu Cybersecurity Ventures, przewiduje się, że koszt globalny cyberprzestępczości związanej z atakami ransomware osiągnie 265 miliarda dolarów rocznie do 2031 roku. W 2021 roku straty wyniosły około 20 miliardów dolarów.

Szkody wyrządzone przez ransomware (Cybersecurity Ventures, 2023 Official Cybercrime Report)

Kolejne ciekawe informacje z raportu dotyczą samych atakowanych. Przestępcy wszystkich traktują jednakowo i nikogo nie dyskryminują. Zagrożone są wszystkie branże bez wyjątku a grupy wspierane przez rządy w tworzeniu nowych, coraz bardziej wyrafinowanych programów wykorzystują napięcia na arenie międzynarodowej do osiągnięcia własnych celów.

Sektory będące celem ataków ransomware (Cybersecurity Ventures, 2023 Official Cybercrime Report)

Zejdźmy na razie na ziemię. Z badań Cybersecurity Awareness Month wynika, że 90% użytkowników nie zmienia swoich haseł regularnie, co zwiększa ryzyko ataków. Informacje te dotyczą USA. Wszyscy dobrze wiedzą, że w porównaniu do USA jesteśmy technologicznie bardziej świadomi. Bezpieczeństwo haseł jednak pozostaje na tyle ważną kwestią, że powinniśmy być zadowoleni dopiero przy 0%.

W raporcie NASK z 2023 roku, 66% Polaków zadeklarowało, że nigdy nie doświadczyło incydentu związanego z cyberprzestępczością, co sugeruje, że świadomość bezpieczeństwa jest wciąż niska w porównaniu do realnych zagrożeń. Czytając te raporty doszedłem do wniosków, które pewnie nikogo nie zdziwią. Po pierwsze cyberprzestępczość jest biznesem. Biznesem, który do 2031 roku osiągnie wielkość porównywalną z obecnym rynkiem handlu narkotykami (zachęcam do odwiedzenia UNODC).

Po drugie takie wyniki cyberprzestępcy osiągną głównie na atakach skierowanych do korporacji i rządów (i przy wsparciu rządów). Jednak wraz z rosnącym rynkiem urośnie ilość ataków na osoby prywatne. W ujęciu procentowym ta część rynku pozostanie mało znacząca. Nie zmienia to jednak kwestii jego atrakcyjności.

Tu dochodzimy do najważniejszego wniosku: społeczeństwo nie jest na to gotowe. Nie zdajemy sobie sprawy z prób wymuszeń danych. Ustawiamy proste hasła i ich nie zmieniamy. W dobie AI takie proste zabezpieczenia będziemy musieli uzupełniać czymś więcej.

RODZAJE OPROGRAMOWANIA I ATAKI

Aktualnie ataki skupiają się na wykorzystaniu malware czyli złośliwego oprogramowania (malicious – złośliwe i software – oprogramowanie). Stworzone tylko po to żeby zaszkodzić systemowi, który zainfekuje. W zależności od skomplikowania wyróżnia się popularne wirusy, które wymagają nosiciela. Muszą połączyć się pod normalny program, a infekują system tylko po uruchomieniu programu przez użytkownika. Zaczynają się wtedy mnożyć obciążając system, w efekcie doprowadzając nawet do jego wyłączenia. Następny typ malware to robaki, które są już autonomiczne w działaniu. Zaczynają się rozprzestrzeniać samodzielnie infekując też inne urządzenia w sieci doprowadzając do jej obciążenia.

Ostatnim malware są Trojany, które podszywają się pod normalne programy. Te programy mogą kraść dane, instalować inne oprogramowanie a nawet umożliwić hakerom przejęcie kontroli nad komputerem.Trojany mogą być też bardziej zaawansowane i działać w tle bez wiedzy użytkownika. Zbierając dane przeglądania, ruchu w sieci, czy inne dane wrażliwe.

Ale istnieją jeszcze bardziej zaawansowane programy szpiegowskie (tzw. spyware). Potrafią one gromadzić dane dotyczące lokalizacji, połączeń, nawet rozmów telefonicznych czy nagrań z kamery. Wszystko bez wiedzy użytkownika. A żeby nie wzbudzać podejrzeń zbyt szybko wyczerpującą się baterią, te programy potrafią przesyłać zebrane informacje tylko w określonych warunkach. Na przykład przy podłączeniu do ładowania i z dostępem do sieci Wi-Fi.

Ostatnim oprogramowaniem są ransomware (ransom – okup i software – oprogramowanie). Ich celem jest szyfrowanie dostępu do określonych plików stricte dla celów zarobkowych. Po zapłaceniu okupu dostęp jest odzyskiwany.

INFEKCJA

Wszystkie te rodzaje oprogramowania muszą trafić w jakiś sposób na komputer użytkownika. Do tego celu wykorzystywane są ataki phishingowe. Czyli różnego rodzaju wiadomości email czy sms podszywające się pod znane serwisy, z których korzystamy na co dzień. SMS z InPost o brakującej złotówce do opłacenia paczki, czy z banku o potwierdzenie zmiany hasła. Hakerzy (a raczej cyberprzestępcy) atakują w ten sposób każdego.

W przypadku zarówno złośliwego oprogramowania jak i wiadomości email, wszystko zacznie się tylko wtedy kiedy użytkownik podejmie decyzję o zainstalowaniu programu czy kliknięciu w link. Przez lata tworzone są oprogramowania, które mogą nam w tym pomóc. Korzystanie z programów antywirusowych może rozwiązać problem zanim się pojawi i wykryć malware przed instalacją. Nasze hasła możemy również przechowywać korzystając z oprogramowania takiego jak LastPass czy Bitwarden. Dane możemy przechowywać w kopiach zapasowych korzystając z Acronis czy Backblaze. Rozwiązania tych problemów istnieją – wystarczy z nich korzystać.

A co zrobić jeśli przestępcy wykorzystują AI do modulowania głosu? Mogą skopiować głos naszych bliskich i udając ich poprosić o przelew? Coś takiego umożliwia AI już teraz. Nie wspominając o wykorzystaniu okularów Mety i RayBan do analizy osób przechodzących obok. AI może przygotować raport po analizie Social Mediów a przestępca wykorzystać to do nawiązana więzi i wzbudzenia zaufania. Brzmi jak Sci-Fi? Widzieliście to w Robocopie? Taki program napisali studenci z Harvardu i mogli otrzymać informacje takie jak Imię i Nazwisko, ostatnie wyjazdy, miejsce pracy czy nawet numer telefonu (artykuł The Verge).

Co teraz?

Żyjemy w czasach, w których często mam wrażenie, że trwamy w zawieszeniu. Wielkie umysły tego świata zastanawiają się nad stworzeniem kolejnego trendu dzięki któremu zarobią kolejne miliardy dolarów. Jednocześnie przestępcy wykorzystują wszystkie z tych niedoskonałych wynalazków do generowania swojego zysku kosztem naszego cyberbezpieczeństwa. My pozostajemy zdani na pastwę hien, które rozróżnić możemy tylko tym jak dużo inwestują w marketing. Jesteśmy zdani na siebie. W przypadku ataków wykorzystujących modele głosowe zawsze warto zachować zimną krew i nie podejmować pochopnych decyzji. Często programy potrzebują chwili na uruchomienie po rozłączeniu połączenia – oszuści nie odbiorą telefonu jeśli to wy zadzwonicie. Przestępcy nie będą też znać ostatnich szczegółów z życia Waszych bliskich – nie bójcie się zadawać pytań i patrzcie podejrzliwie na próby uniknięcia odpowiedzi. Oni zawsze będą grać waszymi emocjami i pośpiechem więc spokój będzie Waszym sprzymierzeńcem. Te kilka rad musi wystarczyć do czasu aż nasi idole wrócą na ziemię z kosmosu.